Unsichtbare Sicherheit für bildschirmfreie IoT‑Geräte

Risiken verstehen, bevor sie ausbrechen

Sichere Inbetriebnahme und belastbare Identitäten

Vertrauensanker im Chip

Schonende Übergabe ins Netz

Schlüsselleben und Eigentümerwechsel

Verbindungen, die niemand belauscht

01

Leistungsfähige, leichte Kryptografie

Elliptische Kurven, ChaCha20‑Poly1305 oder AES‑CCM bieten starke Sicherheit bei wenig Rechenaufwand. Achten Sie auf zeitkonstante Implementierungen, geprüfte Bibliotheken und entkoppelte Schlüsselverwaltung. Vermeiden Sie PSKs in großen Flotten, bevorzugen Sie Kurz‑Zertifikate oder Ed25519‑basierte Signaturen. So behalten Sie Effizienz, ohne auf zeitgemäßen Schutz gegen aktive Angriffe und forensische Analysen zu verzichten.

02

Protokolle, die zur Realität passen

CoAP mit OSCORE, MQTT über TLS, LwM2M für Gerätemanagement, DTLS für verbindungslose Transporte: wählen Sie gezielt. LoRaWAN erfordert sauberes Key‑Handling, BLE profitiert von Secure Connections, Thread integriert feine Zugriffsmodelle. Prüfen Sie Interoperabilität, Wiederverwendbarkeit und Updatefähigkeit, damit zukünftige Anpassungen nicht jedes Mal das komplette Kommunikationsgerüst riskant aufbrechen.

03

Grenzen sichern wie ein modernes Werk

Netzwerksegmentierung, Firewall‑Regeln, Identitäts‑basierte Richtlinien und MUD‑Profile reduzieren Laterale Bewegungen. Zero‑Trust bedeutet kontinuierliche Verifikation statt Verlass auf Standort oder Subnetz. Kombiniert mit Rate‑Limiting, DoS‑Schutz und minimalen Expositionen entsteht ein verteilter Wall, der selbst bei Teilkompromittierungen Schäden begrenzt und schnelle Eindämmung erleichtert.

Updates ohne Herzklopfen

Datenschutz von Anfang an denken

So wenig wie möglich, so lokal wie möglich

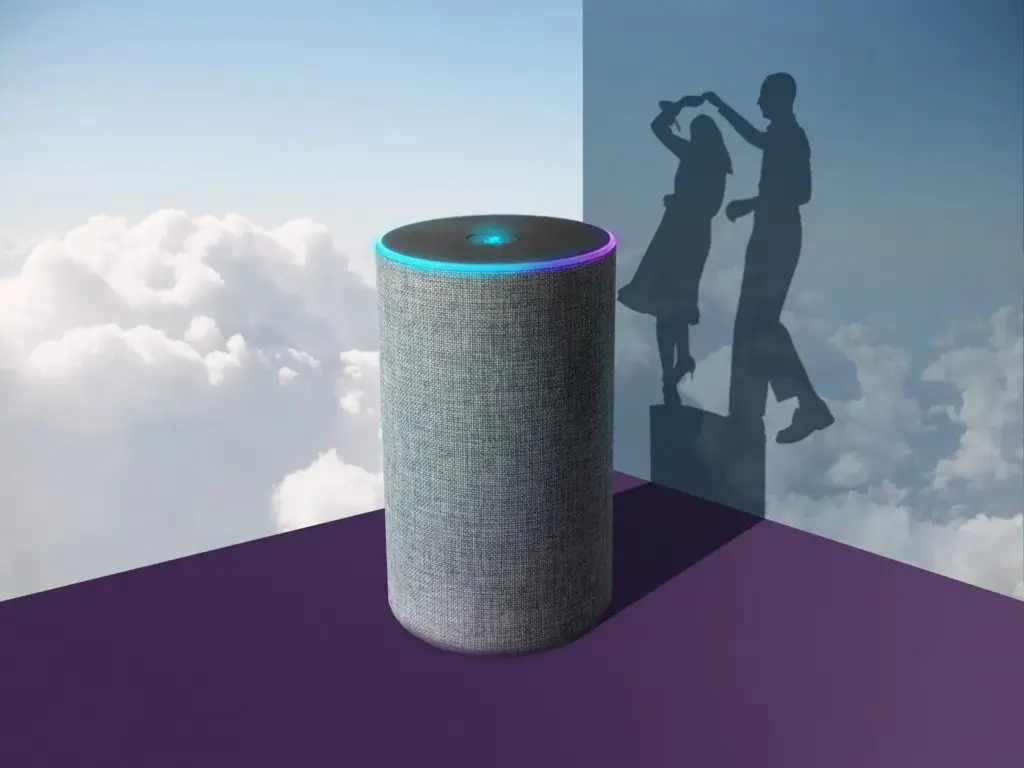

Verständlichkeit ohne Display

Schutz durch Anonymisierung und Aggregation

Harte Schale, kluger Kern

Überwachung, Reaktion und Verantwortung

All Rights Reserved.